Jak zabezpieczyć smartfona przed atakami?

2020-10-01 09:21:35Każdy z nas stara się w bezpieczny sposób korzystać z komputerów. Instalujemy różne programy, mające na celu zabezpieczyć nas przed wirusami, czy włamaniami na nasze konta. Aktualnie większość funkcji, które wykonywaliśmy na laptopie, możemy zrobić na telefonie, jednak czy równie dobrze chronimy tam swoje dane?

Aplikacja na telefon skanująca twoje mieszkanie

Kiedy na rynek wyszły telefony mające kamery z przodu i z tyłu urządzenia, pojawiło się nowe zagrożenie, które przedstawili programiści z Indiana University i Naval Surface Warfare Center. Opracowali oni algorytm, dzięki któremu mogli tworzyć modele mieszkań na podstawie zrobionych i przechowywanych zdjęć w telefonie. Złośliwe oprogramowanie zainstalowanie na smartfonie o nazwie Place Raider, specjalnie wykonywało fotografie, wyciszając dźwięk migawki, aby następnie stworzyć z nich wirtualną całość pomieszczenia. Jeśli dostęp do aplikacji miałby niepożądane osoby, bez problemu znałyby wymiary i rozmieszczenie naszych przedmiotów w mieszkaniu, cenne rzeczy, jakie w nim posiadamy, czy też bez ruszania się z miejsca zdobyliby nasze dane np. z dokumentów leżących na biurku. To badanie pokazało, jak bardzo nieświadomi możemy być tego, co tak naprawdę dzieje się w procesach działających w tle naszego urządzenia.

Chociaż zagrożenie przedstawione na podstawie Place Raidera zostało ukazane w 2012 roku, nie oznacza to, że problem szpiegowania użytkowników zniknął na przestrzeni lat. Wraz z rozwojem technologii, urządzenia specjalnie zostają tworzone tak, aby słuchać tego, co mówi ich właściciel, żeby następnie proponować mu odpowiednie produkty za pośrednictwem reklam. Co możemy jednak zrobić, żeby nasz telefon był mniej podatny na wewnętrzne i zewnętrzne ataki?

Używaj dłuższego hasła blokady ekranu

Chociaż, założona przez nas blokada ekranu nie zawsze może okazać się najlepszą barierą przed włamaniem na telefon, to dzięki niej możemy zyskać parę dodatkowych godzin, aby zmienić hasła zapisane na urządzeniu po ewenetualnej kradzieży. Jednym z popularniejszych narzędzi do łamania kodów blokady iPhone’a jest GreyKey. Po podłączeniu telefonu do sprzętu potrafi on w złamać 4-cyfrowe hasło w ciągu paru godzin, za to 6-cyfrowe w ciągu kilku dni. Najlepszą opcją w tym wypadku, jest utworzenie hasła alfanumerycznego, składającego się z cyfr, symboli i numerów oraz dodatkowo innego zabezpieczenia, jak Face ID.

Zobacz też: Wyciek danych osobowych na Politechnice Warszawskiej. Zagrożeni studenci, pracownicy i kandydaci.

Ściągaj tylko po sprawdzone aplikacje

Chcąc zainstalować nową aplikację, powinniśmy zwrócić przede wszystkim na źródło, z którego chcemy ją pobrać. Nawet jeśli jest to AppStore, czy Sklep Play warto przeczytać opinie i komentarze innych użytkowników. Szczególną uwagę zwróćmy na liczbę pobrań, ocenę, jaką uzyskała i czy w komentarzach występują takie sformułowania jak "aplikacja, nie robi tego, co powinna". Widząc, że aplikacja ma niską ocenę, a komentarze mogą nas zaniepokoić, lepiej zastanowić się, czy naprawdę chcemy zaryzykować, klikając opcję "zainstaluj".

Sprawdź uprawnienia aplikacji na smartfonie

Często, kiedy potrzebujemy zainstalować coś szybko na telefonie, akceptujemy wszystkie zgody, jakie wyskoczą nam na ekranie. Podczas pobierania programu warto, jednak przeznaczyć chwilę na przeczytanie warunków, na które się zgadzamy. W końcu, jeżeli aplikacja latarki chciałaby mieć dostęp do naszych wiadomości, powinniśmy ponownie się zastanowić, czy chcemy ją mieć na swoim telefonie. Sprawdzanie uprawnień na pewno może ochronić nasze konta przed atakami hakerów. Wystarczy wejść w ustawienia telefonu i na spokojnie sprawdzić, czy rzeczywiście zainstalowane przez nas programy potrzebują danych pozwoleń.

Podglądanie przez kamery w telefonie

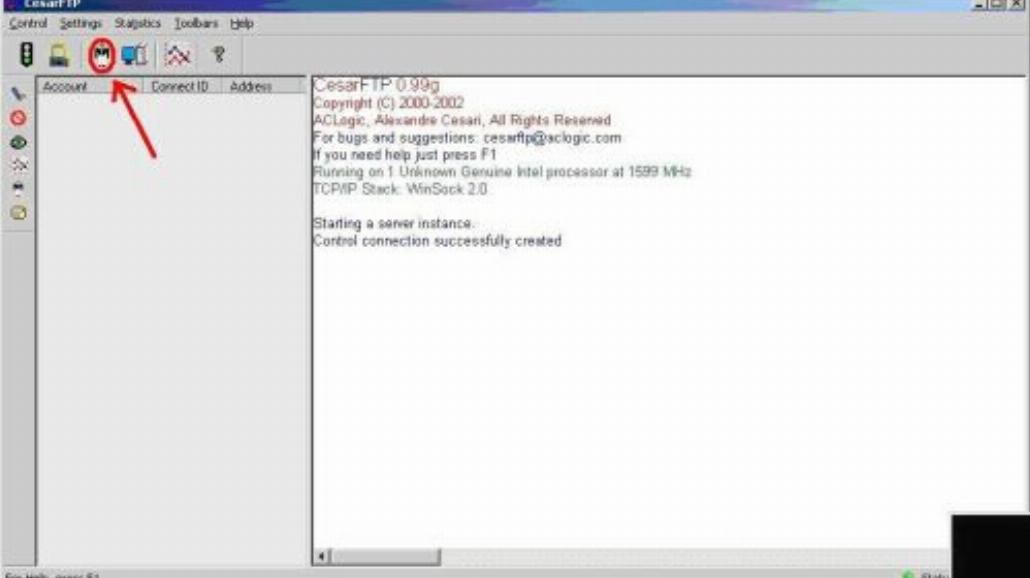

Wiedząc, że w sieci mogą być dostępne oprogramowania podobne do Place Raidera, warto zastanowić się nad zasłanianiem kamer w telefonach, ale również w innych urządzeniach. W internecie, jak i w stacjonarnych sklepach mamy możliwość kupienia specjalnych zaślepek na kamery. Dzięki nim to od nas będzie zależało, kiedy chcemy, aby nasz obiektyw był odsłonięty. Inną możliwością kontrolowania, korzystania przez inne aplikacje naszego mikrofonu, czy kamery, jest instalacja na urządzeniu specjalnego programu pokazującego, kiedy te dwie opcje są aktywne.

Przykładowym oprogramowaniem może być Access Dots. Kiedy, któraś z aplikacji włączy w tle mikrofon, bądź kamerę, zostaniemy o tym poinformowani za pomocą małej kropki, która pojawi się na ekranie. Oprócz tego będziemy wiedzieć kiedy, jak długo i jaki program był za to odpowiedzialny.

Apple is adding a recording indicator to iOS 14 . Now you will know when an app is using your microphone or camera. pic.twitter.com/qOunXDYkU5

— -KIMLYKESSEHONLINE.COM (@KimlykessehOnli) June 22, 2020

Co najlepiej ochroni nasze dane osobowe?

Widząc ile, aplikacji mamy na telefonie i w jakich celach z nich korzystamy, tym bardziej powinniśmy zastanowić się, czy odpowiednio chronimy w nich swoje dane. Chociaż, często producenci różnych urządzeń starają się zapewnić, jak najbezpieczniejsze użytkowanie z nich, to warto zawsze dodatkowo się zabezpieczyć. Dłuższe hasła, instalacja programów ze sprawdzonych źródeł, czy też kontrola nad funkcjami telefonu na pewno nam w tym pomoże.

BS

fot. Burst z Pexels

Źródła: technologyreview.com, play.google.com, appleworld.pl

![Znamy line-up 15. edycji trasy Męskie Granie [FOTO, WIDEO]](https://gfx.dlastudenta.pl/uploads/images/0/fc/1_Meskie_1030x578.jpg)